Startseite

Unser Stamm

Biber / Wölflinge

Juffis

Pfadis

Rover

Leiter

Aktionen

Bildergalerie

Workshops

Allgemein

Stammesinfos

Links

Förderverein

Impressum

Datenschutz

In unserem Workshop Geheimschrift geht es darum, bestimmten Personen eine Nachricht zu senden, die andere nicht lesen können.

Dafür gibt es zig verschiedene Möglichkeiten, aber alle haben das gleiche Ziel. Hier wollen wir uns mit der Vertauschung der

Buchstaben befassen. Dabei soll unsere Aufgabe nicht sein, die komplizierten, raffinierten und von höheren mathematischen

Mechanismen erzeugten Codes zu erzeugen. Wir wollen uns hier auf einfache Verschlüsslungen beschränken, die wir leicht erlernen

und praktizieren können. Es soll ein Workshop sein, der uns das Prinzip der Verschlüsselung verständlich macht und uns bei der

praktischen Durchführung Spaß macht. Die Vorlagen können zu diesem Zweck heruntergeladen werden.

Wie funktioniert das? In der rechts gezeigten Vorlage gibt es vier Spalten, Wölfling, Juffi, Pfadi und Rover, die aus jeweils drei

einzelnen Spalten bestehen. Das Prinzip der vier Spalten ist gleich. Wir benutzen zum Testen die Spalte Wölfling und wandeln das

Wort DPSG in Geheimschrift um. Spalte S bedeutet Senden und Spalte E bedeutet Empfangen. Die linke Spalte enthält alle

Buchstaben des Alphabets. Suchen wir also in der linken Spalte den Buchstaben D. Dann sehen wir, dass in der Spalte S das D zum

F wird, das heißt, dass das D in F umgewandelt wurde.. Der nächste Buchstabe, das P wird zum X, S wird zum M und G zum H. So

ist aus DPSG - FXMH geworden. Nun kann dieses Wort verschickt werden.

Morsen Schatzsuche Knoten / Bünde Seile drehen Lichtsignalraten Geheimschrift

Lichtkegelpeilung Funkuhrsimulator Kordelkette Magnetangel Pendelschlag Klopfcode

>>> Sie befinden sich auf der Seiite Geheimschrift <<<

Der Empfänger, der ja den Code Wölfling wissen muss, sucht jetzt in der Wölflingsspalte den Buchstaben F und ermittelt nun aber in der Spalte E

(Empfangen) den Buchstaben D. Der nächste Buchstabe X wird wieder ein P, M wird zum S und H zum G. Somit ist die Verschlüsslung wieder

entschlüsselt. Ein Punkt wird durch die wahlweisen Zahlen 0,1 oder 2 am Ende eines Satzes angefügt, ein Komma durch die Zahlen 3,4 oder 5 und ein

Leerzeichen durch die Zahlen 5,6,7 oder 8 dargestellt.

In den Spalten Juffi, Pfadi und Rover ist die Vorgehensweise gleich, nur sind die Buchstaben anders vertauscht. Hiermit benutzen wir für die Geheimschrift

eine ganz einfache Verschlüsslung. Etwas schwieriger kann man es noch gestalten, wenn man eine zusätzliche Fünferverschiebung benutzt. Keine Angst, es

ist ganz einfach. Dabei beginnt man bei der Verschlüsslung mit Wölfling. Nach fünf Zeichen wechselt man nach Juffi, nach weiteren fünf Zeichen nach

Pfadi und nach weiteren fünf Zeichen zur Spalte Rover. Danach folgt nach fünf weiteren Zeichen wieder die Spalte Wölfling. Es entsteht somit ein

rollierender Wechsel, dessen Code noch schwieriger zu knacken ist. In einer Fünferverschiebungsvorlage wird in der dunklen Zeile fortlaufend der Klartext

eingetragen und in der darunter befindlichen Zeile der codierte Text. Codierschlüssel herunterladen Fünferverschiebung herunterladen

Natürlich ist das alles noch relativ einfach. Gewiefte Experten hätten hier so gut wie keine Probleme damit den Code zu knacken. Eine verbeserte und

sicherere Möglichkeit ist die nachfolgend beschriebene Methode.

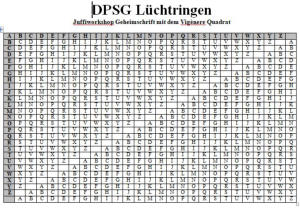

Es gibt unzählige Methoden, einen Text zu verschlüsseln. Sinn ist es, dass nur die Person den

Text verstehen kann, die dazu befugt ist, die den „Schlüsselcode“ kennt. Der Weg ist

folgender: Der Absender verschlüsselt den Text mit einem geheimen Schlüsselcode und

sendet den verschlüsselten Text an den Empfänger. Dieser kann nur mit dem geheimen

gleichen Schlüsselcode den verschlüsselten Text wieder entschlüsseln, so dass er wieder

lesbar und verstanden wird.

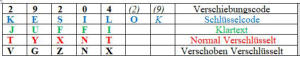

Beispiel der Verschlüsselung (Absender):

Es soll das Wort JUFFI verschlüsselt werden. Der Absender und der Empfänger vereinbaren

einen Schlüsselcode, z. B. KESILO, oder eine andere Ziffernfolge. Je mehr verschiedene

Buchstaben der Schlüsselcode hat, je schwerer ist die Endschlüsselung. Nun wird der

Schlüsselcode und der Klartext in einer kleinen Tabelle eingetragen, das ist am einfachsten.

Die Zeile (Normal Verschlüsselt) bleibt noch frei.

Als nächstes wird der erste Schlüsselbuchstabe K in der linken grauen Alphabetspalte, der

Schlüsselspalte des Vigènerequadrats gesucht. Danach wird der Klartextbuchstabe J in der

obenstehenden grauen Zeile gesucht. Im Schnittpunkt der Tabelle findet man das T. Dieses ist

der erste Buchstabe des verschlüsselten Textes und wird in der kleinen Tabelle eingetragen.

So werden alle Buchstaben der Reihe nach ermittelt. Der normal verschlüsselte Text heißt

nun TYXNT. Der Schlüsselcode muss genau so viel Zeichen haben wie der Klartext. Hat er

zu wenig, wird er einfach nach rechts wieder angefügt. Die Wörter werden durch das

Leerzeichen wie gewohnt getrennt. Sie können im Schlüsselcode und auch im Text benutzt

werden.

Beispiel für die Entschlüsselung (Empfänger):

Dazu gehen wir den gleichen Weg. Der Schlüsselcode wird wieder als erstes in der kleinen Tabelle eingetragen. Danach wird aber der Verschlüsselte Text

in die Zeile Normal Verschlüsselt eingetragen, die Zeile Klartext bleibt noch frei. Nun wird wieder der erste Buchstabe des Codes K in der linken grauen

Schlüsselspalte gesucht und in dieser Zeile rechts davon den Buchstaben T. Schaut man dann nach oben, steht in der oberen grauen Klartextzeile wieder

der Buchstabe J, den man dann als ersten Buchstaben des entschlüsselten Textes wieder in die Zeile Klartext eintragen kann. Alle anderen Buchstaben und

eventuelle Leerzeichen werden genauso behandelt. Am Schluss ist der entschlüsselte Text wieder lesbar.

Bei dieser Verschlüsselung werden nicht nur die Buchstaben miteinander stur vertauscht, sondern die Vertauschung ist auch immer unterschiedlich. Der

Schlüsselcode entscheidet darüber wie sie miteinander vertauscht werden. So werden z. B. die beiden FF im Wort JUFFI einmal als X und einmal als N

vertauscht. Wie im Vigènerequadrat ersichtlich, befinden sich dort auch Zellen ohne Inhalt. Diese werden als Leerzeichen benutzt um Wörter zu trennen.

So kann es vorkommen, dass der verschlüsselte Text gar keine Leerzeichen hat, obwohl der Klartext mehrere besitzt, oder auch umgedreht.

Zusätzliche Rechtsverschiebung:

Als zusätzliche Codierung kann noch eine variable Rechtsverschiebung benutzt werden. Dieser Code wird in der Regel vom Sendedatum, z.B. 09.08.2012

(Schreibweise 09082012) abgeleitet. Es kann aber auch jede andere Zahlenkombination für die Rechtsverschiebung benutzt werden, z.B. 29204. Dieser

zusätzliche Code wird sooft hintereinander geschrieben, bis die Anzahl der Zahlen mit der Anzahl des Textes übereinstimmen und dann in die Zeile

Verschiebungcode eingetragen. Bei der Verschlüsselung wird dann, wie oben schon beschrieben, das verschlüsselte Zeichen im Vigènerequadrat aber um

zwei davon nach rechts ermittelt. So wird aus dem T ein V. Bei der Entschlüsselung werden dann wieder in der Klartextzeile zwei Zeichen davon nach

links gelesen und es entsteht wieder ein J. Alle anderen Buchstaben und eventuelle Leerzeichen werden genauso behandelt. Evtl. muss bei

Tabellenüberschreitung die Tabelle rechts oder links angefügt werden.Die Entstehung des Verschiebungscodes muss natürlich auch geheim gehalten

werden und dem Empfänger bekannt sein.

Anweisung zur Vigènereverschlüsselung herunterladen